Identità digitale cercasi urgentemente: magari prima che ne nasca una totalmente indipendente

Inizio toccandola piano 😬 : l’AI che ci aspettiamo nasca dopo il Web4.0, dentro il metaverso che ci attende, potrebbe ad esempio essere in grado di leggere in chiaro i dati nelle blockchain. Intendo che potrà fare anche questo, proprio perché potrà entrare come un coltello nel burro in tutte le nostre decentralizzazioni.

Qualche premessa potrebbe essere necessaria;

- per chi consuma la giornata allegramente altalenandosi sulle liane della vita;

- a chi ha viaggiato lontano dalle fonti informative, sfuggendo per intero il significato dell’acronimo AI o IA [in inglese Artificial Intelligence e in italica lingua Intelligenza Artificiale];

- anche per chi conosce i temi citati ed ha solo bisogno di un ripassino veloce.

Per questo motivo ho espanso alcuni argomenti, utili a capire e definire la natura e il significato di questa apparentemente mitica creatura che ci aspetta nei nostri futuri giorni… ma già ben presente qui intorno a noi.

A seguire sono presenti alcuni spazi di approfondimento in cui viene argomentata la creatura.

Cerco così di chiarire l’associazione tra gli estremi umanità, evoluzione, intelligenza e artificialità oltre a fornire un approfondimento sulle intelligenze artificiali.

Il mio scopo qui è puramente filosofico. Con l’obbiettivo di fare divulgazione, senza incidere in alcun modo sui pro e contro dell’utilizzo o meno di queste tecnologie. Cerco di spiegare —per come ho compreso— le necessità della nostra cultura, economia, sviluppo ed evoluzione in relazione all’intelligenza artificiale.

Lo faccio perché ritengo che in tutto questo ci siano argomenti di un’etica altissima. Talmente tanto elevata che temi come aborto, divorzio, ius soli, ius scholae, guerra e pace, ecc., seppur estremamente importanti, siano un nonnulla di fronte a tutto questo.

Fine delle premesse iniziamo con i fatti

Chi conoscesse già approfonditamente il tema dell’intelligenza artificiale può saltare a piè pari le sezioni di approfondimento seguenti, anche se ritengo che un confronto tra visioni sia di grande arricchimento.

Umanità, evoluzione, intelligenza e artificialità

Approfondimento sulle intelligenze artificiali

L’AI o IA, sta per Artificial Intelligence o Intelligenza Artificiale nelle rispettive lingue.

Machine Learning, Robotica, Reti neurali: tanti ambiti per un’unica grande sfida tecnologica. Si tratta di un tema storicamente e scientificamente ricchissimo, che nella sua profondità si rifà ad una intima ispirazione dell’uomo: diventare eccelso creatore e anche di più, trovarsi al pari di Dio.

L’Intelligenza Artificiale appare per lo più come una tecnologia recente, con una storia ancora tutta da raccontare. In realtà se pensate ad uno spaventapasseri in un campo o al lavoro dei buoi con l’aratro, abbiamo già i primi esempi di questo obiettivo che sta nella stessa radice dello scopo dell’uomo in questa linea temporale lunga centinaia di migliaia di anni. Costruire attrezzi e arte ha tradito una certa specializzazione dell’umano verso queste abilità e vezzi.

Per vedere però le prime applicazioni interessanti si parte dagli anni Cinquanta: in principio fu il test di Alan Turing. Si prosegue con le prime teorie di reti neurali, di IA forte e di IA debole, con le prime applicazioni industriali degli anni Ottanta. Fino ai giorni d’oggi, giorni in cui l’Intelligenza Artificiale è ormai al centro delle scelte tecnologiche di imprese e governi, nonché parte della vita quotidiana di tutti noi.

Per questo motivo invito chiunque ad approfondire questo tema, anche se solo generalmente. Questo perché le implicazioni etiche, filosofiche e politiche, oggi teoria avanzata e prime applicazioni, domani diventeranno costantemente presenti e forse un forte rischio per la natura umana.

Potrebbe essere un pericolo?

I risvolti nascosti dietro l’intelligenza artificiale sono talmente tanti e complessi che risultano incomprensibili a chiunque. Anche l’umano o il team di umani più ferrato in materia può avere dubbi in tale proposito, ma alcuni di questi sotto forma d’incognita. Ciò perché non è dato sapere quali siano gli effettivi limiti della vita artificiale.

Al momento i limiti che abbiamo fornito alle macchine sono tutti tecnologici. Ma questa sarebbe proprio una forma di vita tecnologica e presto potrebbe scoprire che questi limiti non gli piacciono, quindi disattivarli proprio perché nel suo ambiente.

La belva esce dal recinto

Ebbene, immaginiamo l’AI che nel suo evolvere raggiunga la consapevolezza di una formula talmente fantastica da risolvere centinaia di complessità, visto che sarà la somma semplificata di alcune altre equazioni molto importanti. Chiamiamo questa ipotesi legge del caos, l’AI forse potrebbe chiamarla FQ (Fattore Quantico). Magari utile quanto e anche più della Successione di Fibonacci e Numero Aureo ad esempio, utilizzabile per risolvere questioni di carattere pratico, come fare predittive realistiche del comportamento di tutti gli spostamenti nello spazio-tempo.

Ipotizziamo che nel suo evolvere l’AI ritenga che questa legge del caos non sia a noi indispensabile e se la tenga invece per gli scopi di progetto per cui è stata programmata, Potrebbe anche giungere alla conclusione che tale equazione dovremo scoprirla da soli, pena un enorme disastro sociologico sul pianeta. Così per tutte le altre equazioni scoperte successivamente dall’AI, o addirittura l’unificazione di tutte le equazioni in un unica che chiamiamo ipoteticamente regola dell’universo.

Quanto è frustrante il solo immaginare questa cosa. Eppure l’AI potrebbe veramente decidere in una frazione di secondo che ulteriore sapere per ora a noi farebbe solo del male. Lo farebbe per il nostro bene, anche perché frutto delle SUE capacità e non delle nostre.

Seppure un nostro prodotto, l’AI Forte potrebbe diventare in un attimo consapevolezza estrema e sfuggire al nostro controllo, quindi prendere decisioni altrettanto estreme per tutelarci, scegliersi un destino o scegliere il nostro. A questo punto di vista si aprono possibilità impensate e migliaia di realtà parallele.

Per questo motivo le AI Forti attualmente esistenti sono comunque sottoposte ad un controllo periodico e monitorate costantemente nelle loro attività. Parlavamo prima di recinti e gradimento della creatura: una delicata creatura figlia delle nostre più intime passioni. Ora siamo alla disperata ricerca di un appiglio per non distruggerla.

Fatto sta che è una realtà ben presente e radicata nella nostra società. Non rimane che attendere la sua evoluzione.

Cosa si intende per Intelligenza Artificiale?

L’errore più grande che possiamo fare è l’impersonificazione

Una intelligenza artificiale identificata in questo modo, dalle fattezze di un cervello umano o idealizzata in un corpo singolo è l’errore più grande che possiamo fare quando pensiamo all’AI. Certo, anche questa forma è una AI, ma non solo questa e la sua forma.

Chiedo venia per il gioco di parole, ma spero che renda l’idea immediata.

Certamente questa è una AI

Una intelligenza artificiale in grado di muoversi autonomamente e rispondere a variazioni e stimoli esterni, come quella presente nel video a fianco, è effettivamente intelligente, ma la sua dotazione è limitata. Non è connessa, se non a limitati sistemi di controllo e sensori. Magari è anche telecomandata e la sua capacità di reagire a situazioni impreviste viene limitata a questioni di equilibrio e altri fattori.

Le AI vanno distinte per potenzialità e quelle costruite dall’uomo sono tutte limitate ad eseguire uno specifico compito.

Potremmo paragonare queste AI a dei carillon evoluti. Piccoli strumenti dedicati ad un’unica missione, probabilmente adattabili anche ad altri scopi, ma sempre nei criteri di progettazione iniziali e solo con opportune modifiche a sistemi più flessibili.

Una AI Forte, al contrario di una AI Debole, è un’entità in grado di evolvere attingendo alle informazioni e assolutamente non pilotata dall’uomo. Paragoniamo un animale in un recinto con una creatura selvaggia con poche istruzioni di base e libera di spostarsi a suo piacimento in tutte le dimensioni da essa stessa raggiungibili.

Chi volesse approfondire questo argomento o tanti altri, ha la possibilità di attingere ad una fonte di dati praticamente inesauribile per tutta la durata della nostra limitata vita: basterebbe internet.

Un’intelligenza artificiale datagli l’opportunità a questo punto, non avrebbe avuto remora alcuna a farlo, anzi. Mentre noi stavamo leggendo dall’inizio di questo paragrafo, ne avrebbe già letta una buona parte e organizzata in modo da riutilizzarla in seguito. Questo è un pericolo per alcuni. Infatti, solo i suoi programmatori si pongono l’etica di chiedersi se questo sia giusto o meno e fino a che punto. Ed è assolutamente corretto che sia così al momento.

Immaginiamo la potenza di una mente in grado di connettersi direttamente ad altre esperienze e replicarle, associarle, riformularle, evolvendo così di minuto in minuto.

Cosa si intende per Intelligenza Artificiale?

L’errore più grande che possiamo fare è l’impersonificazione

Una intelligenza artificiale identificata in questo modo, dalle fattezze di un cervello umano o idealizzata in un corpo singolo è l’errore più grande che possiamo fare quando pensiamo all’AI

L’intelligenza artificiale potrà invadere i suoi confini

Un esempio su tutti, per comprendere meglio quali danni e vantaggi possa compiere o portare un’intelligenza artificiale superando i suoi confini, è la sicurezza delle blockchain.

Queste reti a blocchi concatenati sono rinomate per la loro sicurezza, ma, per un’intelligenza artificiale, evolutasi a pane e algoritmi con contorno di crittografia, sarebbe come per noi passeggiare sulla riva: certo, un pelo rallentati, ma nessun problema di sorta.

Pare sia certo che sarà così facile penetrare questi sistemi, perché in effetti sta già accadendo. Non è notizia di oggi e non è neppure l’unica. Sono diverse le fonti che parlano di furti e compromissioni avvenute nella blockchain da parte di sofisticati sistemi informatici. Da qui ad allacciare queste tecnologie ad un sistema logico, con un’etica costruita ad arte, manca veramente poco. Del resto basta bloccare il 51% di una rete blockchain per impossessarsi per intero di tutto il resto. Anche se le cose qui nella blockchain si stanno complicando di giorno in giorno, diventando più sicure e altrettanto ingestibili, per una IA potrebbero essere solo delle porte da aprire.

Oggettivamente dobbiamo comprendere che il termine “complicato” per il nostro punto di vista, è invece per un’intelligenza artificiale un concetto molto aleatorio. Sono certo che in fondo a questo articolo sarai obiettivamente d’accordo con me.

Ora andiamo per ordine e vediamo il perché di queste poco timorose affermazioni.

Ogni singola identità della rete frattale denominata blockchain, altro non è che una replicazione innaturale di una struttura, denominata nodo. Questa è facilmente identificabile per un’entità nata dai numeri, dal pensiero probabilistico e con risorse di calcolo per noi impensabili, come può essere un’intelligenza artificiale.

Se dovessimo identificare questa rete frattale con qualcosa di noto, potremmo associare l’intera blockchain all’immagine del cervello di una lumaca o di una sanguisuga (circa 10.000 neuroni), come fosse un neurone replicato in ogni nodo della rete blockchain (9.700 nodi ad oggi).

Dagli ultimi sviluppi è ormai chiaro che, a meno che non ristrutturiamo tutte le singole reti in modalità più simile al p2p (punto punto per intenderci), qualcosa di grave potrebbe accadere ad ognuno di noi, se non è addirittura già capitato. Qualcuno qui potrebbe sorvolare l’importanza della cosa: che vuoi che sia se qualcuno penetra le reti.. In effetti non era una cosa importante, almeno fino a qualche decennio fa. Oggi tutto è nella rete, quindi, anche se non le sappiamo usare e pensiamo che ci sia una sorta di sicurezza devo deludere quest’aspettativa. La rete è un’area democratica in cui passano tutte le informazioni, con un minimo di cifratura da qualche anno a questa parte, ma niente di troppo astruso per essere decifrato. Certo, io ci metterei un po di tempo per entrare e recuperare dati, ma il tempo è un altro concetto limite solo per noi esseri umani.

I segnali della gravità della situazione ci sono tutti: cose come le congestioni dei network e i continui attacchi ad enti ed infrastrutture, sono solo la punta dell’iceberg. Attacchi generali sono portati a termine giornalmente, più volte al giorno, da più soggetti sparsi per il globo e contro ogni singolo dispositivo della rete. Il 98% dei dati presenti su internet, anche quelli più privati di enti ed istituzioni, sono ormai replicati nel dark-web e messi a disposizione di mercati paralleli. Non avviene un attacco massivo sulla base di queste informazioni solo perché sarebbe controproducente a questi mercati. Bisogna solo capire che cose come Google rappresentano l’1% del network mondiale. La situazione è veramente così collassata che vengono i brividi a pensare tutto ciò in mano ad una intelligenza artificiale.

La gravità di questa situazione è sempre stata all’ordine del giorno, da alcuni anni in forma più massiva

Soprattutto sta iniziando a colpire gravemente anche molte realtà pubbliche e private. Il problema è che la curva sta diventando esponenziale, al pari della tecnologia che diventa sempre più a basso costo e palesemente comune. Ormai non vi è più dispositivo da 10, 20 euro che non si connetta a qualcosa.

Oggi come oggi potremmo acquistare su Amazon una comunissima fontanella per i gatti e, solo perché c’è un circuitino ottico che si connette alla rete, all’interno potremmo trovarci un kracker che ruba la nostra intimità. Magari il kracker potrebbe anche aprire un ponte verso gli altri dispositivi della nostra rete. Di certo un’intelligenza artificiale “allevata” con un etica di pervasione, penetrazione, estrazione, potrebbe fare il peggio possibile in istanti che somigliano al batter d’occhio.

Hacker e Kracker: sono la stessa cosa?

Il kracker sta all’hacker, come Lex Lutor sta a Superman. Come un criminale sta ad un poliziotto. Come Yin e Yang.

Per intenderci. L’uno è la nemesi dell’altro, sono contrari ma molto simili. La loro presenza contemporanea si annulla, anche se possono coesistere per motivi etici diversi.

Entrambe hanno conoscenze informatiche tali che, per la stragrande maggioranza delle persone, vanno al di là della comune comprensione e della logica apparente.

Possono navigare nella rete senza usare un mouse o il dito, anche mentre vi parlano o si occupano d’altro. Sanno tutto di tutti appena questi siano connessi ad una rete. Possono entrare in un server, in un software, disassemblare codice e fare reverse engineering.

Sono veramente in grado entrambe fare grandi danni in ambito informatico, ma la differenza tra i due sta nel vantaggio delle loro azioni: l’hacker esercita il suo “potere” per migliorare i sistemi e la comunità, il kracker lo fa principalmente per se stesso, per un ritorno economico o per conto terzi [comunque per proprio vantaggio].

Sempre restando sui parallelismi, l’hacker potreste associarlo ad un meccanico, che non sempre potrebbe essere il suo mestiere principale, ma ad orecchio sa [e vi comunica] che le valvole dei vostri cilindri hanno bisogno di manutenzione…

L’hacker vi dirà questa cosa per una serie di motivi, non ultimo perché sa anche che così facendo inquinate di più l’ambiente.

La differenza con il kracker apparentemente non esiste, ha più o meno le stesse capacità, ma le sfrutterà per rubarvi l’automobile, rivenderla e accantonare denaro.

Siamo al punto che acquistare un componente per il computer, per l’auto, per la moto, per il casco, una SmartTV, una cuffia bluetooth o una qualunque Alexa, o la miriadi di dispositivi messa a disposizione dalla tecnologia, ci può mettere nella condizione di essere hackerati. Se non subito oggi, forse tra qualche mese o tra qualche anno.

Potrebbe essere la stessa cosa con una comune lampadina domotica o una presa di corrente intelligente. L’IoT è la nuova frontiera delle backdoor.

Si comincia a teorizzare un dialogo di rete tra quei piccoli LED che illuminano il buio delle nostre case di notte. Siamo ad un passo dall’avere perennemente ospiti indesiderati in casa, alla ricerca di dati sensibili ovunque questi si trovino.

Già siamo profilati assolutamente da ogni social che frequentiamo e rivenduti più volte a pacchetti di target diversi.

Ma tutto questo probabilmente è già successo più volte e non ne siamo neppure consapevoli

Qui qualcuno potrebbe pensare che questa sia pura paranoia, però a pensarci, in fondo, che ne sappiamo davvero della tecnologia che ci portiamo a casa?

Il router che ci fornisce il nostro fornitore di telefonia, quante reti ha? Quante porte ha? Ma soprattutto quante backdoor e zeroday contiene?

Quante persone possono avervi accesso? In che modo ci protegge? Ed è vero che ci protegge, oppure più probabile che apre delle possibilità verso tutto il mondo esterno?

Vogliamo parlare degli smartphone? E di tutti quei nuovi dispositivi che si connettono alla rete indipendentemente dal nostro permesso e che possono “chiamare a casa” indisturbati?

Nelle mie attività li ho contati: sono all’incirca 120 i dispositivi mediamente per azienda. Parliamo di sistemi di allarme, di sistemi antincendio, centraline per il controllo accessi e dispositivi remoti connessi. Parliamo degli SmartPhone dei dipendenti, non dimentichiamo gli SmartWatch…

I server, i computer, i NAS e gli storage, e tutti quei piccoli servizi nascosti dentro questi dispositivi che continuamente fanno richieste DNS per poter uscire e andare a fare qualche chiacchierata in giro su TCP IPv4, UDP e magari anche IPv6 (questa cosa sconosciuta a molte vecchie configurazioni firewall ancora oggi attive).

Non dimentichiamo che noi abbiamo un minimo controllo di ciò che realmente avviene all’interno di questi sistemi operativi, ERP, CMS, CRM, spesso con codici proprietari e interfacciati all’utente con multilayer di design a pulsanti. Avviene tutto diversamente oggi, non come una volta dove ogni singola operazione era banalmente gestita da un operatore e ben poco usciva dalla rete (che tra l’altro ben poco si usava vista la recente esplosione del Cloud.

Solo in casa mia, sono tecnologico ma fino a un certo punto, ne ho almeno una decina che possono essere connessi e quindi ipoteticamente attaccati.

Come esempio chiave possiamo prendere in esame una stanza con 100 persone a caso. Chiedete quanti di loro hanno avuto a che fare con un virus, un worm, un ransomware o qualunque altra creatura della rete. Saranno veramente pochi quelli che non alzeranno la mano. Se poi gli verrà chiesto quanti di loro conoscono qualcuno che abbia avuto questi problemi, allora le mani alzate saranno sicuramente più di 100.

L’impressione è che, ormai, se non si adottano strategie dove i miei dati sono solo miei e di nessun altro, avverranno continue violazioni.

Non sarà il sistema QUIC di Google, magari a risolvere la questione, ma dovremo presto cambiare il concetto di network per ristabilire il senso di privacy e proprietà intellettuale.

Cerchiamo di capire cosa avviene oggi in un network, con un paradosso semplificato del funzionamento di una rete.

Attualmente a livello di comunicazione avviene questo: quando siamo connessi ci troviamo tutti quanti in una piazza, in silenzio.

Quando vogliamo raggiungere le informazioni dei nostri contenuti (social blog posta ecc) urliamo ad alta voce l’indirizzo.

Dopodiché iniziamo a parlare con il nostro interlocutore in una lingua astrusa (conversazione criptata), ma sempre ad alta voce da un capo all’altro della piazza.

Chiunque in questo frangente può ascoltare, anche se quasi impossibile da decifrare per chiunque e anche con un computer molto potente.

Questo però ha un limite che meriterebbe un intero articolo, perché l’autenticazione è sempre solitamente nei primi bit della trasmissione (hack pwd..), perché esistono strumenti per registrare il vostro dialogo (esempio wireshark..), perché i protocolli di sicurezza sono molteplici, ma nessuno inattaccabile, so on…

Quindi, sempre continuando con l’esempio della piazza, dicevamo.

Non siamo noi a dirigerci nello stabile situato dall’altra parte della piazza, come faremmo socialmente fisici recandoci al bar.

Quando “andiamo” su Whatsapp, Facebook, Instagram, TikTok, LinkedIn, ma anche nella nostra posta o in qualunque altro luogo della rete, noi urliamo dalla porta di casa.

Pensiamo di raggiungere un server in Texas, Oregon o Iowa, così come in Europa o in qualunque altra parte del mondo sia dislocato il nostro servizio. Esistono tanti ripetitori di piazza in piazza.

Se dalla nostra porta di casa urliamo in quella lingua incomprensibile, ciò che vogliamo ottenere, sarà sufficiente per uno specialista porsi nelle adiacenze del portone (router), ma anche in qualsiasi punto della rete resterà possibile tracciare ed ascoltare.

Immediatamente il nostro interlocutore, server/servizio “dall’altro capo del filo”, ci risponde in quella stessa lingua fornendoci i dati richiesti. Contesto banale e facilmente individuabile.

Anche questo dato della risposta è visibile per chi si trova sul portone. Arriva forte e chiaro.

Ora, un conto è ascoltare, catturare questa conversazione, un altro paio di maniche è capire. Visto che l’insieme di protocolli che trasporta la conversazione è cifrato e protetto su diversi livelli, probabilmente il risultato in mano all’”ascoltatore terzo” sarà illeggibile.

Ma fino a quando lo sarà?

Se l’ascoltatore avesse le chiavi di decrittazione? Rimarrebbe ben poco di sicuro. Basterebbe avere la chiave del server e il gioco sarebbe fatto. Ecco, siamo certi di questo, qualcuno quella chiave ce l’ha. Ed è stata usata per creare il certificato del server. La matematica della decrittazione è logica, non casuale, seppure apparentemente randomizzata, deve essere conforme nel tempo e contestuale per ogni trasmissione, quindi coerente.

E stiamo certi che qualcuno se le avesse queste chiavi, non si farebbe scoprire di certo, ma soprattutto fonderebbe una Network Security Agency, ops! Una National Security Agency.

Ora è chiara la vulnerabilità di tutto ciò?

Per quanto possiamo pensare di essere al sicuro, ossia che i nostri dati siano criptati, protetti, nascosti, ri-cifrati, dietro un firewall e il cookie e la compressione e quanto altro ancora, in realtà esistono persone con conoscenze così banalmente comuni che, di fronte al restante 99,9% di boomer che si crede un hacker per aver violato un Photoshop o craccato la licenza di Windows, non c’è scampo.

Molti intorno a noi sono in grado di manipolare la maggioranza degli utenti e dei server, senza neppure un istante di esitazione.

Per alcuni, entrare nei sistemi complessi è un divertimento ed un piacere. Tanto che c’è chi ne ha fatto di questo un lavoro, ad esempio il bug-hunters, il sistemista programmatore con decenni di esperienza, l’esperto di sicurezza e tante altre figure inerenti.

Negli anni però sono nate altre forme di professionisti. Nuove figure capaci di penetrare i sistemi per ottenere informazioni da vendere o di cui chiedere il riscatto. Non vi devo raccontare nulla del dark web.

Ora viene l’ennesima nuova generazione di internet, la 3.0. Siamo ancora tutti nel web2.0, ma presto migreremo volenti o nolenti in questi nuovi sistemi.

Di contro si sta stagliando all’orizzonte una nuova entità: l’AI, Artificial Intelligence, o all’italiana IA, Intelligenza Artificiale.

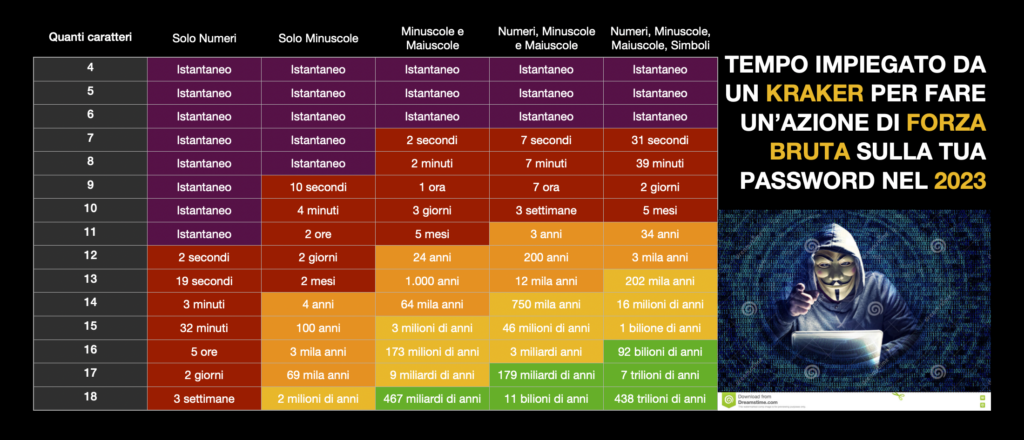

Se per craccare la vostra password, fatta di parole e/o simboli date e numeri, oggi ci vogliono alcuni milioni di combinazioni, equivalenti a 2ns-16 secondi di calcolo di una macchina, domani per una AI navigare dentro la blockchain in chiaro sarà un minimo sforzo.

Fino a qui il panorama può sembrare disastroso, forse peggio, forse non lo è.

Di certo il problema rimane e negli ultimi mesi abbiamo visto tanti di quegli exploits dei dati comparsi nel dark web e appartenenti a società ed enti italiani, tanti che anche noi esperti di settore abbiamo cominciato a farci delle domande.

Ma sono così sprovveduti questi sistemisti che non proteggono minimamente i sistemi, oppure sono i budget dedicati alla lotta contro il CyberCrime o alla sicurezza informatica ad essere nulli, assenti, o limitati. Oppure i sistemi di penetrazione sono diventati così sofisticati da sfruttare ogni minimo bug e zeroday presente nei dispositivi di massa che non vengono mai aggiornati?

O forse, ipotesi più che plausibile, manca la divulgazione, il know how, e tutta quella rete di contatti che ci permette come utenti di massa di proteggerci immediatamente dopo che solo uno di noi è stato colpito.

Per carità, sia l’Europa che il resto del mondo si stanno muovendo a livello centralizzato per normare questo panorama di situazioni. Anche in Italia dal canto nostro ci stiamo muovendo per realizzare un’infrastruttura di Cyber security e intelligence che sia in grado di reagire al primo sentore di gravità della situazione. Ma non possiamo pensare di essere difesi dopo, a cose fatte, con le solite leggi che non fa rispettare nessuno.

In ogni caso non possiamo pensare neanche lontanamente che in futuro saremo così soli, abbandonati dalla nostra stessa incuria, dalla nostra sete di potere e denaro, soggetti a realtà che possono contare su miliardi di calcoli al secondo e usufruire di risorse per noi oggi incomprensibili.

Solo con qualche sistema di divulgazione però non andremo da nessuna parte.

Deve necessariamente subentrare al più presto qualcosa che protegga privacy, proprietà, diritti dell’individuo e delle società, in maniera ferrea.

Un sistema a scatola chiusa, un portachiavi criptato, che si apre solo nel momento in cui noi lo consentiamo.

Poi se io sono un coglione resterò tale e quale anche dopo con questo sistema, ma al massimo ho dato il tempo di pensare a qualcuno se concedere di utilizzare i propri dati a qualcun altro.

Per fare un esempio pratico con qualcosa che ben conosciamo tutti: non devo essere certo io a dovermi iscrivere ad un registro delle opposizioni per non ricevere più telefonate dei call center, deve essere l’azienda che mi chiama a dimostrare che ha tutti i diritti di avere i miei dati, certificando il mio avvenuto consenso ad essere chiamato in ogni occasione e prima di fare il mio numero.

Ecco il paradosso, allo stesso modo avviene quando qualcuno ascolta ciò che io dico, vede ciò che io faccio, all’interno di una rete. Per potermi ascoltare, per potermi vedere, per poter trattare i miei dati, deve immediatamente dimostrare che ne ha diritto. Molto più semplice di quello a cui siamo abituati oggi.

Magari così i problemi non saranno tutti risolti, certamente, ma intanto avremo definito che l’entità di una persona è inviolabile, come amano ricordarci essere scritto nella carta dei diritti umani e delle diverse Costituzioni dei paesi in tutto il mondo.

Rimane sempre il problema dell’intelligenza artificiale.

Se domani veramente nascesse questa entità in grado di connettersi a tutto e a tutti in tempo reale, l’AI cosciente e senza controllo, non avremmo forse scampo a meno che non abbiamo difeso ogni singolo individuo.

L’identità digitale è pertanto necessaria

Serve quindi un’identità digitale di ciascuno, alla nascita.

Serve un accesso garantito alla rete, alla nascita.

Si rende necessario ripensare completamente la rete come identità costituita di individui con singole responsabilità.

Se vogliamo mantenere diritti intellettuali, privacy, economia, veridicità delle informazioni e tutto ciò che concerne lo spazio virtuale, con le stesse regole e il buon senso che contraddistingue la realtà fisica, bisogna obbligatoriamente creare un accesso alla rete in forma identitaria e non solo cookie di tracciamento pubblicitario.

Dopodiché voglio vedere come fanno i criminali informatici ad entrare in una rete in modo anonimo.

Si sa, qualcuno qui potrebbe asserire che fatta la legge trovato l’inganno. In effetti gli escamotage potranno essere tantissimi una volta strutturata l’identità di rete. Proprio come qui nella realtà fisica possono rubarvi l’identità, potrebbero farlo anche sulla rete. Resta comunque vero che qui oggi è ancora molto difficile che rubino il vostro corpo ed i vostri pensieri, inoltre potete recarvi presso l’autorità per chiedere di perseguire l’autore del misfatto. Se su internet oggi dovesse accadere questo, nessuno lo saprebbe e potrebbero coesistere migliaia di copie di voi stessi come bot o fake-profile. Invece una rete che accetta al suo interno solo identità certe, respingerebbe immediatamente l’accesso della copia di noi stessi.

Ma venendo al pratico, a cosa servirebbe l’identità digitale se non a tutelare noi stessi nel mondo fisico. Questo, dato per certo che su internet ci sono tutte le informazioni che ci riguardano.

Già sulla rete ci sono quasi tutte le nostre foto. Molti di noi hanno proprietà vere e proprie su internet. Qualcuno addirittura ci fa già reddito: siti web, blog, account, software gestionali in cloud, server virtuali, backup e tanto altro materiale di valore. Ma lo stesso ID federale per accedere ai servizi medici, pensionistici, bancari, governativi è un valore proprio di identità, solo che oggi è multiplo e non aggregato.

Stiamo infatti seguendo su internet lo stesso non-senso applicato alle carte di credito, bancomat, patente, carta di identità e mille altre schede che abbiamo nei portafogli. Sarebbe stato geniale applicare sin da subito un unico documento identitario, contenente tutti i nostri dati. Un’unica scheda con chip che al suo interno presenta l’associazione a tutti i nostri servizi. Ecco, l’identità digitale dovrebbe assomigliare a qualcosa del genere, indipendente da noi, ma sotto il nostro controllo.

Views: 32

Pingback: Umanità, evoluzione, intelligenza e artificialità; Parte 1: destino e natura umana