Cyber Security all’italiana

Parliamoci chiaramente, papale papale, siamo spesso lì a cliccare quell’invasivo avviso dei cookie. Che sia per accettarlo o per restringere le aziende che beneficiano dei nostri gusti per tracciarci. Ma conosciamo veramente quali sono i rischi della sicurezza informatica?

La foglia di fico dei cookie è il classico accrocchio inconcludente. Qualcosa che cederà ben presto alla sua inutilità: come un cerotto su una ferita a mollo nell’acqua.

Tra esperti di settore, confrontandosi con le realtà mondiali, viene spesso da ridere parlando di sicurezza informatica in Italia. Per un tecnologo guardare oggi la realtà tecnologica italiana è un po’ come parlare di automobili e confrontarsi con Fiat e Alfa degli anni ’70.

Sebbene il mondo delle auto sia evoluto e i veicoli prodotti oggi in Italia [-12% all’anno], siano rigidamente conformi agli standard, siamo comunque dipendenti da tecnologie raramente sviluppate nel bel paese. La stessa cosa avviene per il resto della tecnologia, informatica compresa. Restiamo apprezzati all’estero nel mondo dei motori, soprattutto per la nostra produzione di supercar. Nonostante sia una produzione handmade italiana, è importante sapere che molte parti e componenti sono prodotte all’estero, design compreso in alcuni casi. Così nell’ambito tecnologico informatico siamo abbandonati ad un sottobosco di ignoranza tale che, ci porta –purtroppo– ad essere paragonati con il peggio, figuriamoci spendere parole per la sicurezza informatica.

L’italica infrastruttura generale di aziende ed enti

Siamo in un paese come questo: dove sotto i nostri occhi ogni giorno si consumano reati informatici quasi impuniti; un ambiente dove l’esternalizzazione la fa da padrona nella stragrande maggioranza dei casi; gli appalti si misurano al prezzo basso quasi ovunque; le prerogative per l’assegnazione dei bandi sono create perlopiù per gli amici e non per la sicurezza informatica o l’efficenza dei sistemi; gli standard e la privacy sono costantemente abusati in favore del costo.

A malincuore si rileva che l’Italia informatica è un guazzabuglio di superficiale “purché sia, che tanto va bene lo stesso“.

Qualcuno potrebbe credere che queste parole siano catastrofistiche, esagerate e fuori luogo. Non resta che esplorare meglio la situazione degli investimenti tecnologici e della sicurezza informatica del nostro paese.

Ci troviamo effettivamente dentro annunciopoli, la Matrix del “faremo effetti speciali che vi stupiranno…” mentre in realtà ciò che accade è questa sicurezza informatica qui

Un paese che si spaccia tra le prime potenze mondiali in molti campi, dall’ambito universitario a quello sanitario, passando per molti aspetti in cui ci sentiamo sempre primi [un po’ come i francesi], mentre in realtà l’unica infrastruttura tecnologica italiana in tema di informatica —knowhow compreso— è fatta di rame e fibra. Questo è. Punto.

Cosa offre l’Italia alla tecnologia, a se stessa e al resto del mondo?

La patria del riassemblaggio

Non possiamo vendere solo turismo, cibo e automobili, magari vantandoci di avere i migliori siti storici e di interesse, i più grandi cuochi, i più bravi specialisti meccatronici.

No, questo non si può fare quando i robot li costruiamo e ripariamo all’estero. Di storia è piena l’Europa, ma negli altri paesi i musei sono aperti e li fanno pagare cari. Da noi sono chiusi e spesso gratuiti o a basso prezzo. La cucina? Beh, su quella non si discute, la cucina italiana è e rimane il riferimento mondiale. Ma 2 miliardi di cinesi non li convinciamo a cambiare dieta. Neppure un miliardo di indiani. Inoltre la cultura del cibo non è presente solo in Italia; gli inglesi continueranno a mangiare porridge; i tedeschi crauti, patate e birra; i francesi… beh, sappiamo.

L’Italia è quel paese che…

Non possiamo venderci come uno dei migliori servizi sanitari del mondo, quando il software, gli strumenti e la robotica per la medicina sono prodotti ovunque tranne che qui. Questo eccetto rari casi, chiaro, ma comunque se prodotti qui allora sono su commissione, probabilmente estera, e per convenienza logistica. Un po’ come per il discorso delle auto.

Di certo non siamo noi ad avere i diritti ed i progetti, raramente il know-how e soprattutto con i diritti ci mangiano fuori dai confini.

Chi obietta dirà che abbiamo molte case di produzione software in Italia, peccato che siano tutte verticaleggianti, ossia producono pagando licenze a server/servizi/software straniero, rivendendo a n# aziende la stessa tiritera ridipinta per l’occasione.

Rivendiamo ecco. Un po’ come nel caso dei contratti telefonici, vendiamo un servizio riassemblato più che un vero e proprio prodotto.

Sarebbe come dire che in Italia produciamo auto. Non è vero, bisogna metterselo in testa. FIA ha sede in Olanda, noi qui assembliamo ciò che progettano e -spesso addirittura- costruiscono altrove.

Se alcune aziende hanno ancora sede di assemblaggio in Italia è solo per una questione di marketing: fa figo avere la produzione nel regno dell’arte, della moda e della buona cucina.

Idem la moda, non ha sede in Italia. Si produce in India, in Indonesia, in Cina, poi si appone l’etichetta italiana e si vende al prezzo italiano. Il costo di produzione è realmente basato su stipendi da 30 a 400 dollari mese.

L’esempio della sanità

La sanità media in Europa è per il 50% organizzazione informatica, spesso con software di proprietà dell’ente, per il restante umanità e cure.

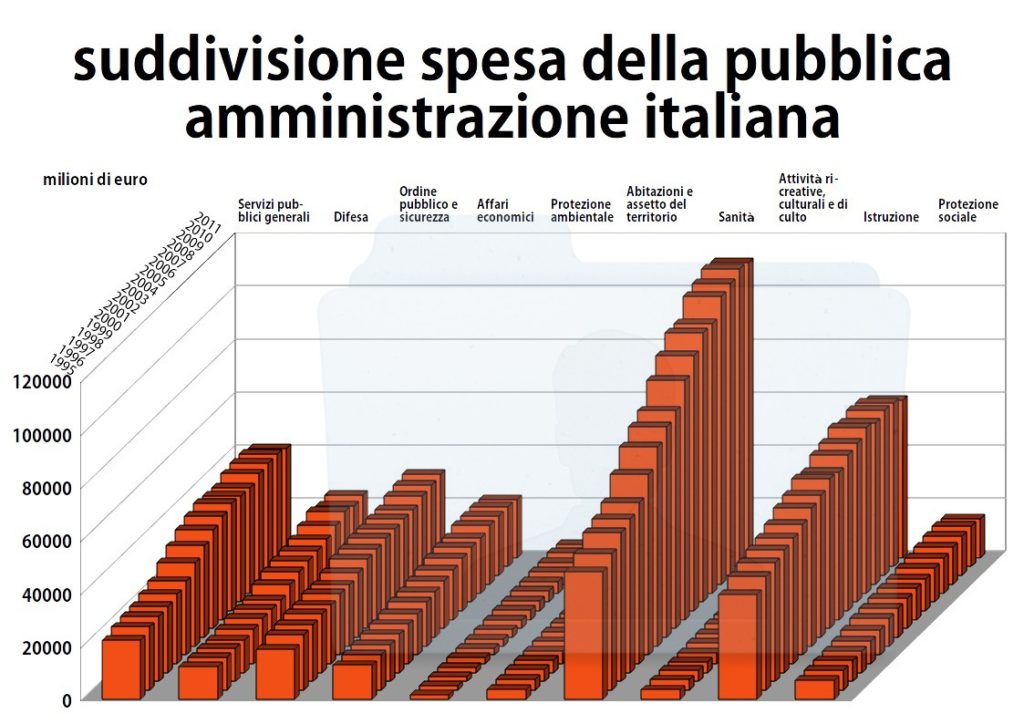

In Italia possiamo pensare che la parte informatica è un appalto da circa 20 milioni di euro a regione con scadenza quinquennale. Ossia software di proprietà intellettuale di aziende che a loro volta usano tecnologia su licenza. Questa spesa software concorre per il 2% del bilancio, il resto è composto da appalti di attrezzature, principalmente usa e getta, per circa un 80%, quindi un 18% di umanità (stipendi personale). Capisci lo spazio di manovra che vige in un tale marasma di aggeggi da ricomprare? A me ricorda tanto tangentopoli.

Questo produce il risultato che in Germania potete vedere le vostre radiografie e analisi sanguigne di 20 anni fa, comodamente dal divano con un’App.

Qui in Italia siamo fortunati a vedere forse le radiografie di 5 anni fa.

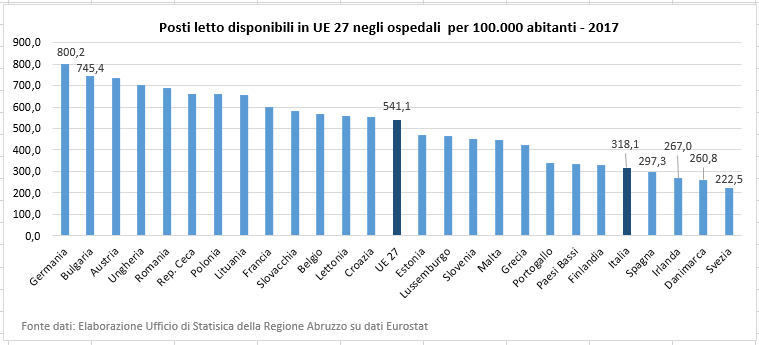

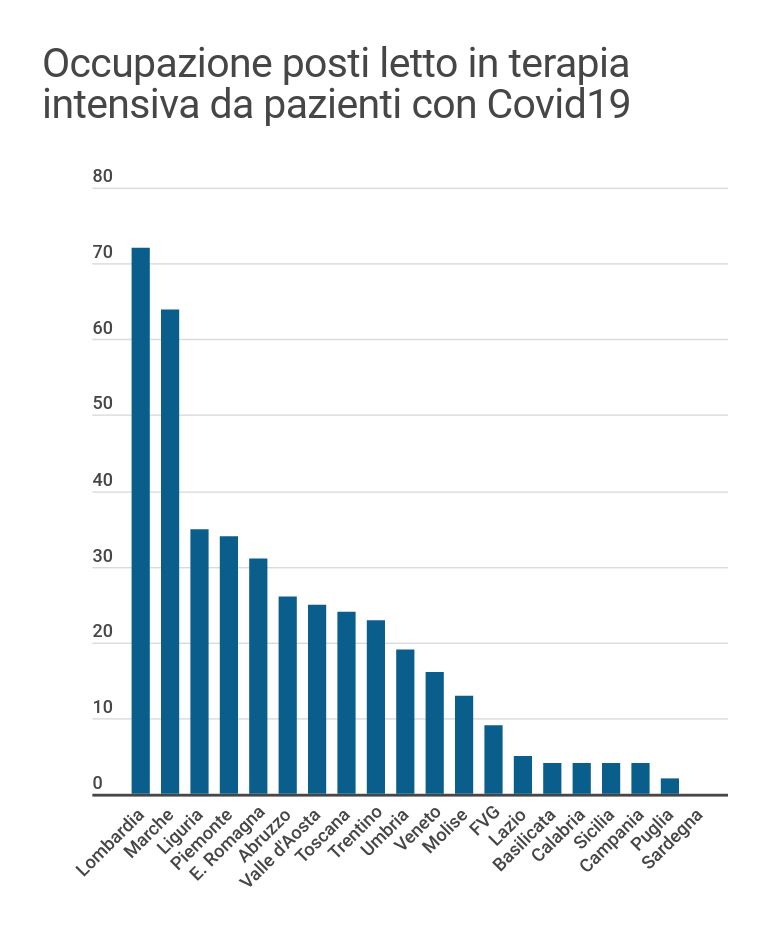

Sulla sanità abbiamo avuto esempi proprio in questo periodo. Ci siamo spacciati per decenni come capofila tra i paesi con un servizio sanitario eccelso e di elevata qualità. Tranne poi smentirsi e scoprire che non avevamo posti letto, risorse e personale a sufficienza per le stravendute terapie intensive che ci sono peraltro costate milioni per decenni.

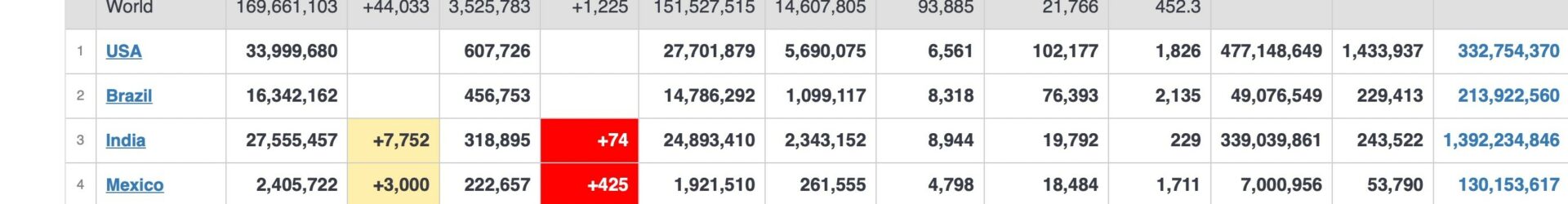

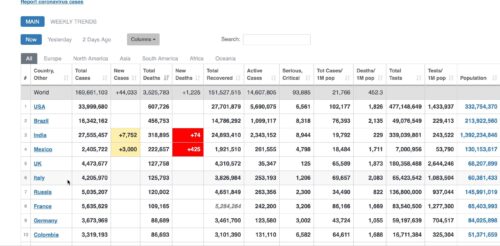

Non a caso i nostri numeri in tempo di pandemia hanno prodotto record, si ma in senso negativo. Ecco, qui purtroppo siamo tra i primi 10.

Alta tensione: la sicurezza informatica non si improvvisa

Se a qualcuno a Los Angeles gli andasse di togliere da un rack il nostro cavo RJ45 per l’autenticazione dei protocolli, immediatamente saremmo tutti fermi. Questo anche senza toccare il seabone Irlanda-NewYork o la dorsale Milano-Dublino.

Questo perché lo stesso layer di sicurezza informatica certificata mondiale (SSL), viene gestito totalmente da un unico ente accreditato e da tanti server delegati, ma le chiavi di crittografia principali sono autorizzate centralmente e noi possediamo solo una copia temporanea. Tale struttura, che distribuisce le credenziali e sub-credenziali ai vari server sparsi nel resto del globo, è addirittura giudicata critica e pericolosa.

In alcuni casi, i certificati di sicurezza di molti enti e aziende sono persino auto-firmati, soprattutto nelle aree più critiche, come i firewall. Spesso questo avviene con chiavi di cifratura a livello molto basso. Questo è il maggior contributo alla sicurezza informatica del paese: certificati software, generati e autenticati da terze parti perlopiù estere, che identificano i server e servizi su cui si appoggia tutta la struttura.

Un paragone culinario per capire la situazione

Se paragonassimo questo ad una ricetta della nostra cucina famosa a livello internazionale, dovremmo considerare sia la materia prima (server e software prodotto all’estero), che il contenitore, le pentole, il piatto e le posate per cucinarlo (certificati software esteri, servizi bancari basati sulla stessa minestra), che il ristorante stesso (cloud e servizi molto spesso dislocati in paesi principalmente esteri, ma di sicuro con tecnologie non italiane). Spaventevole panorama insomma. [chiedo venia per l’eccesso di parentesi].

Manca la pianificazione a lungo termine: la vision dov’è?

Nel panorama italico sussistono migliaia di altre falle. Queste si rivelano nella loro parzialità solo con titoloni sui giornali, sempre il giorno dopo il fattaccio, presso enti nazionali e strutture governative. La totalità e vastità del problema non è però ancora visibile. Così tutto continua senza un minimo criterio se non la toppa alla falla.

Ci riveliamo come quel paese che non sa pianificare a lungo termine, al massimo a tornata elettorale, a kermesse estiva, a periodo transitivo…

Esempio lampante della nostra arretratezza. Se per assurdo, domani Google dovesse chiudere il rubinetto. Perché l’Italia rientrasse in un qualche parametro di terrorismo internazionale. Ebbene tutti noi saremmo esclusi dall’informatica mondiale in capo a qualche ora. Non accadrà mai, per carità, roba da film, però è importante sapere che l’eventualità esiste concretamente.

Alfabetizzazione e informatizzazione a braccetto

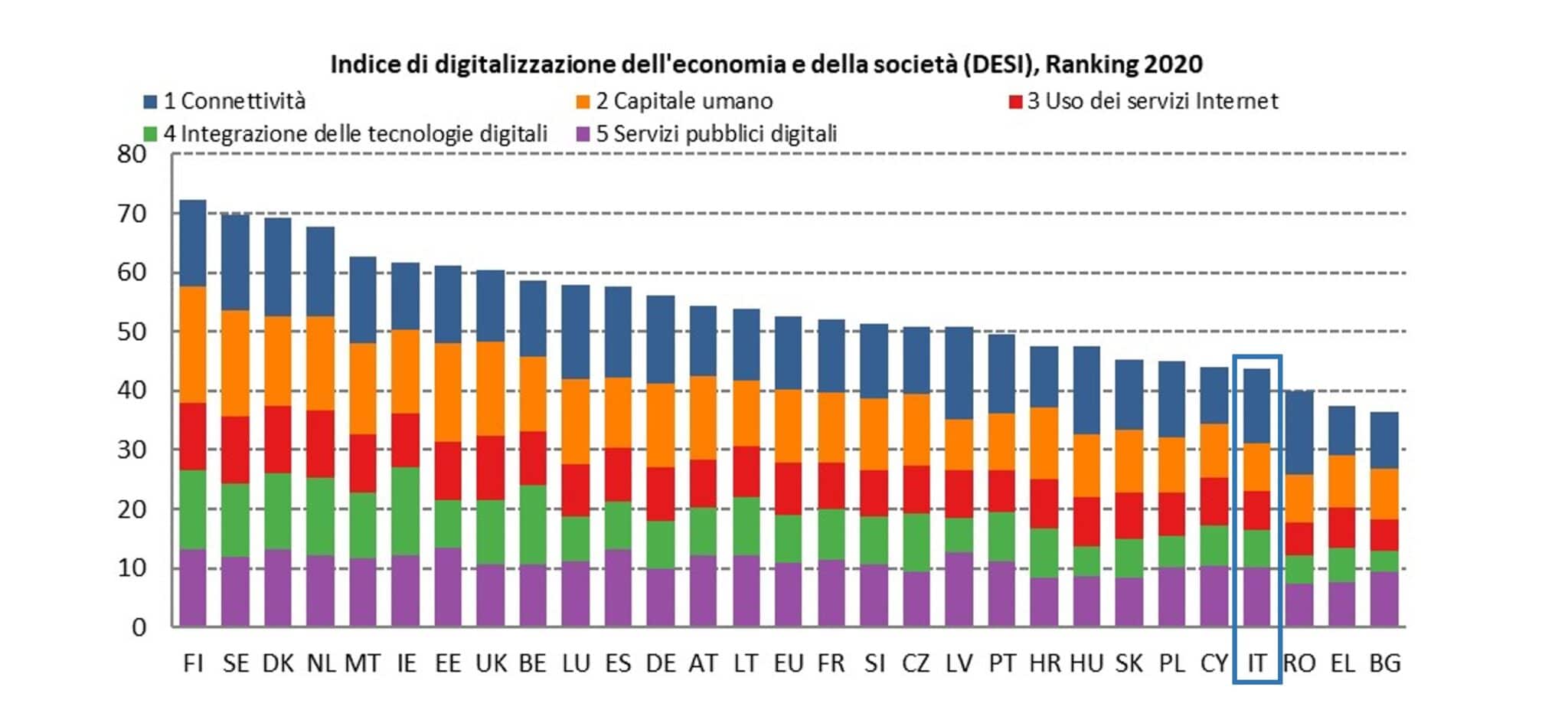

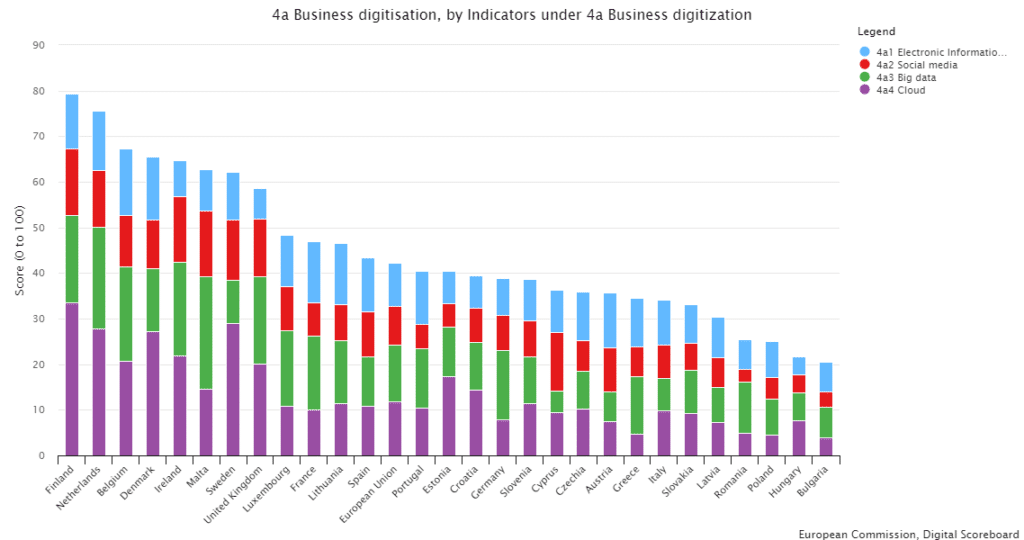

Questo è il paese in cui l’informatizzazione e la digitalizzazione sono a livelli poco superiori del Congo e in linea con l’alfabetizzazione ‘italica’.

Nulla di personale contro la R.D.d.C. [Repubblica Democratica del Congo], che anzi è molto avanti per rapportarsi proporzionalmente ad un paese europeo con le sue infrastrutture. Parliamo di un paese con; risorse minerarie dal valore inestimabile; interessi delle multinazionali; guerre civili; il fenomeno dei bambini soldato; povertà; anche il Covid-19. Mentre l’Italia si spacciava per qualcosa d’altro.

Se ipoteticamente la R.D.d.C. avesse potuto usufruire degli stessi investimenti in rame e fibra, paradossalmente avrebbe le nostre stesse potenzialità.

Ecco qual’è il punto critico.

La Romania, per fare un altro esempio, ha la fibra Russa, che paga in media 10 euro/mese per utenza. Fibra in casa per la Romania, intendiamoci. Via cavo [Fiber to the Home o FTTH], non come da noi che ancora siamo paragonabili ai tempi degli anni 90 [Fiber to the Cabinet o FTTC], ossia tecnologia DSL su rame.

Ora, immaginiamo con una tale struttura cosa potrà essere fare impresa in Romania nei prossimi 10 anni. Quando noi qui inizieremo a sostituire le VDSL con la prossima astrominchiata che ci venderanno, anche loro ci avranno sorpassato nel grafico.

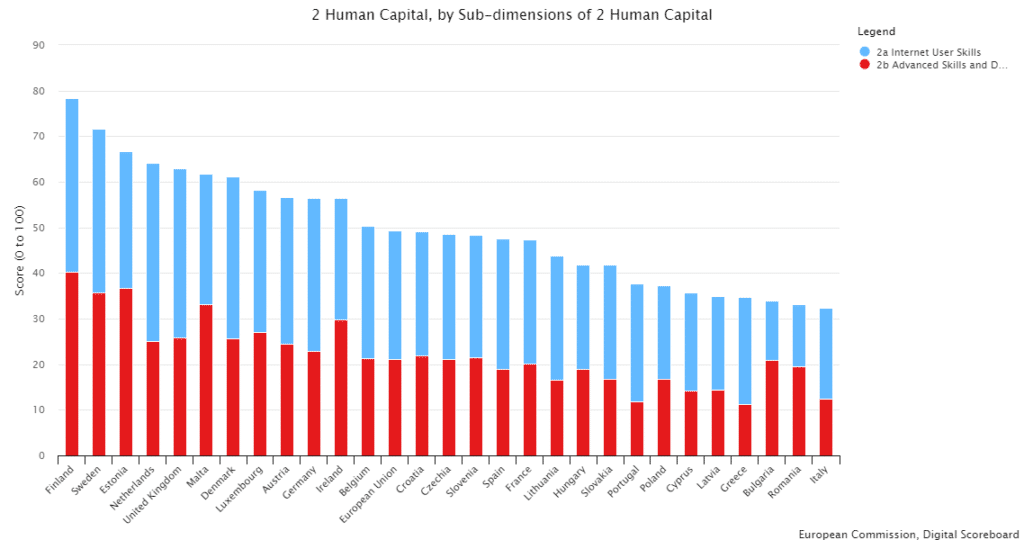

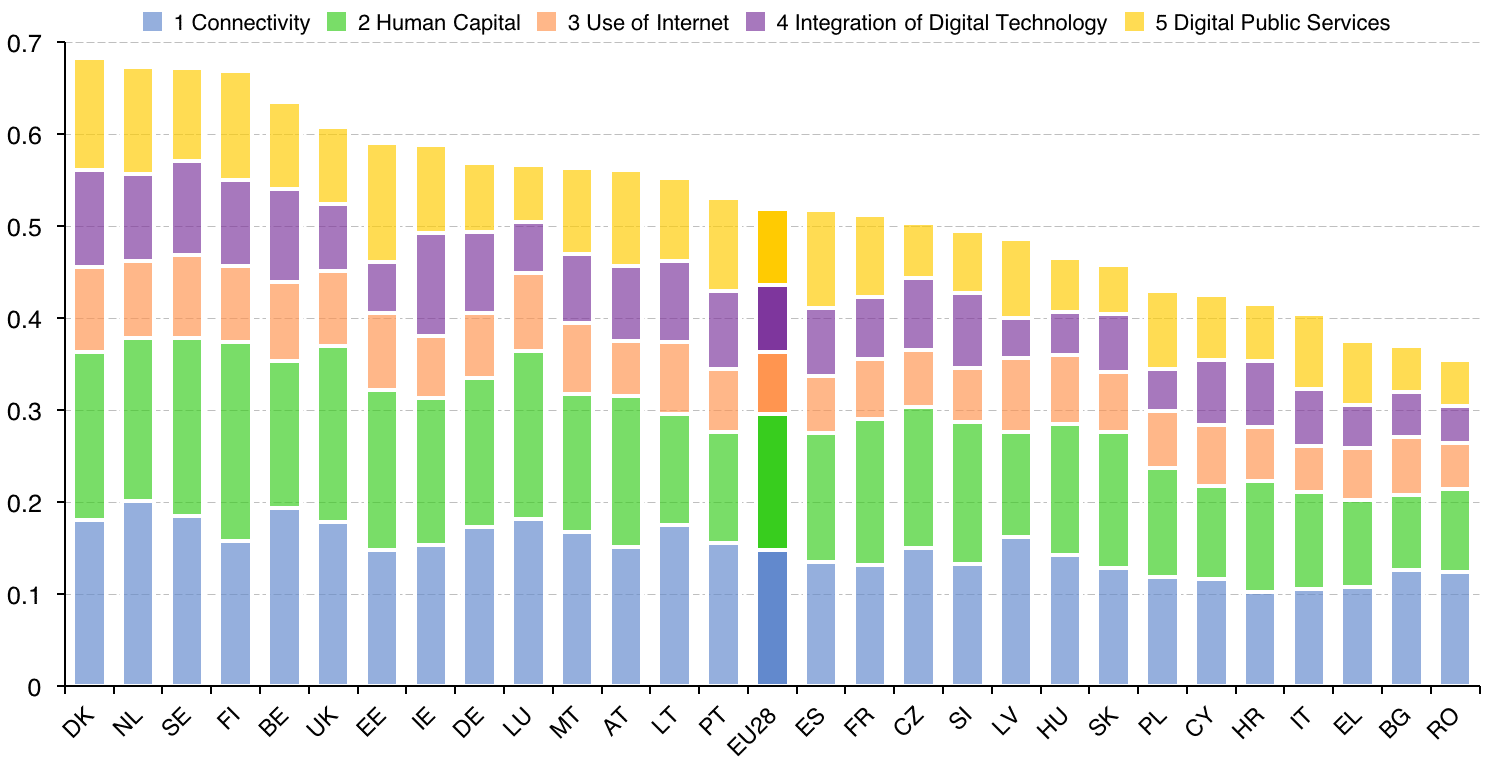

Ah, no, aspetta, in uno dei grafici successivi sul know-how ci superano già…

Gli effetti della Globalizzazione. Informatizzazione e paesi in via di sviluppo

La globalizzazione

Questa si basa sul libero commercio di beni e servizi tra Paesi ed è collegata alla crescita dell’integrazione tra le diverse aree del mondo. Si tratta di un fenomeno economico molto complesso che non si vuole certo affrontare qui se non nei limiti di alcune brevi considerazioni.

È fondamentale distinguere tra la prima e la seconda fase delle globalizzazione. Infatti, una prima ondata del fenomeno si è verificata fra gli ultimi tre decenni del XIX secolo e i primi anni del XX, fino allo scoppio della prima guerra mondiale. Al riflusso protezionistico durato fino al termine del secondo conflitto mondiale ha fatto poi seguito una nuova apertura nei decenni successivi.

L’informatica è ciò che ha permesso questo

Ma la globalizzazione nel significato che oggi le è comunemente attribuito inizia degli anni 1990 e si caratterizza soprattutto per una serie di fattori legati alla diffusione esplosiva delle nuove tecnologie informatiche. Il progresso tecnico straordinario raggiunto dai settori dell’informazione e delle comunicazioni consente ampie delocalizzazioni dei processi produttivi e l’utilizzo di enormi bacini di mano d’opera (cinesi, indiani, ecc.) capaci di produrre, a bassi costi, merci di tecnologia media e avanzata destinate alle aree più ricche del mondo. Paesi diversissimi nelle loro storie, con sistemi politici persino opposti, tendono a uniformarsi in nome della globalizzazione.

L’integrazione economica ha fatto il resto

La crescente integrazione economica, sociale e culturale livella i bisogni e riduce le differenze tra i gusti dei consumatori a livello nazionale favorendo le imprese che possono così sfruttare la combinazione tra nuove tecnologie e prodotti standardizzati. Gli scambi commerciali e i mercati finanziari interconnessi (per cui una moltitudine di risparmiatori, anche piccoli, possono accedere alle necessarie informazioni grazie al progresso tecnologico) indirizzano l’afflusso degli investimenti verso le aree meno dotate di capitali favorendo così la crescita economica. Allo stesso tempo, masse di poveri dei Paesi meno avanzati, attratte dalle opportunità di lavoro e di benessere offerte dai Paesi più ricchi, danno luogo a un nuovo intensificarsi delle migrazioni.

Una rivoluzione economica di tale portata apre enormi potenzialità per i Paesi arretrati che cominciano così a svilupparsi a ritmi molto più elevati rispetto ai Paesi ricchi innescando un effetto di progressiva riduzione dei divari di reddito nel mondo.

Risultato: liberalizzazione dei mercati e standardizzazione

Nei primi anni 2000 il processo di convergenza tra Paesi emergenti e avanzati registra una ulteriore forte accelerazione sotto la spinta della crescente liberalizzazione dei mercati. Cina, India, Brasile, Russia e altri Paesi dell’Africa e dell’America Latina compiono passi importanti verso modelli più progrediti di sviluppo. Centinaia di milioni di persone vedono aumentare i propri standard di vita, spesso lasciandosi alle spalle la povertà estrema. La rincorsa da parte dei Paesi arretrati verso le forme di benessere tipiche dei Paesi maturi sembra inarrestabile e i redditi medi dei singoli Paesi continuano ad avvicinarsi, anche se le distanze assolute tra Paesi ricchi e poveri restano ancora significative. Pochi numeri bastano per dare la misura e il senso di questo fenomeno.

Risultato: la rivoluzione e la crescita economica per alcuni, un appianamento per altri e un successivo livellamento generale

Nel 1990 la quota di reddito mondiale prodotta dai Paesi avanzati era pari al 54,4 per cento del totale, rispetto a una corrispondente quota di popolazione di poco superiore al 12 per cento del totale. Gli Stati Uniti da soli producevano quasi un quarto del reddito mondiale (22,5 per cento) mentre l’Asia intera non arrivava al 18 per cento.

Oggi, la situazione appare molto cambiata. La quota di reddito mondiale spettante ai Paesi avanzati risulta scesa al 42,4 per cento (la quota corrispondente di popolazione è leggermente salita ed è pari al 14,6 per cento), la Cina con il 17, 3 per cento del reddito mondiale supera ormai gli Stati Uniti (15,8 per cento) mentre avanzano India (7 per cento) e America Latina (8,2 per cento).[*] È nettamente aumentato il reddito pro capite dei Paesi in via di sviluppo: ad esempio, quarant’anni fa il rapporto tra il Pil pro capite degli Stati Uniti e quello della Cina era di 20 a 1; ora si è ridotto a 4 a 1.

L’informatica ha indubbiamente rivoluzionato il mondo e offerto condizioni nettamente migliori a tutto il pianeta, livellando gli standard

Gli effetti della maggiore crescita economica si sono riverberati sulle condizioni di vita di quei Paesi: negli ultimi venti anni, in base ai dati della Banca Mondiale, la povertà si è dimezzata a livello globale e le persone che vivono con meno di 2 $ al giorno sono passate dal 37 per cento della popolazione mondiale a meno del 10 per cento. La quota di popolazione mondiale che soffre la fame è diminuita molto; l’incidenza della malnutrizione è scesa dal 19 all’11 per cento. Nel continente africano, una delle aree più povere del pianeta, è aumentata la scolarizzazione sia per i ragazzi che per le ragazze, le morti per malaria si sono ridotte, la mortalità infantile è scesa, le infezioni da Aids sono calate quasi dell’80 per cento, la durata della vita media si è allungata.

_________________________

Fonte: Fondo monetario internazionale, World Economic Outlook, Statistical Appendix, anni 1990 e 2016. Il Pil è calcolato in PPP (parità di potere d’acquisto) e tiene quindi conto del diverso costo della vita, rappresentando la ricchezza dei singoli paesi in modo più adeguato rispetto al Pil nominale espresso in dollari.

Occhio critico sulla sicurezza informatica italiana

Potremmo parlare di arretratezza ma sarebbe solo una scusa da addossare ai provider e alla politica. L’Italia della sicurezza informatica è quel non luogo dove tutti i nostri protocolli, api, servizi e dati, sono in outsourcing.

Ecco, qui in italialandia fa molto trendy parlare di sicurezza informatica e cybercrime. In effetti da qualche decennio abbiamo cominciato ad importare anche le terminologie oltre a prodotti e servizi.

Nella realtà, solo per fare alcuni esempi;

- abbiamo compagnie straniere che vendono vdsl per fibra, ponti radio, servizi di vario genere senza una vera legislazione a normarli. A parte una piccola authority che non può fare altro che multare e proporre nuovi adeguamenti;

- una Wi-Fi del senato della repubblica in cui passano password in chiaro;

- decine di aziende -reputate anche serie- senza firewall e senza backup;

- una norma europea di protocolli in cui le aziende si auto-certificano sane;

- altre enormi lacune, inefficienze, disastri annunciati, di cui però forse è opportuno non parlare, ma che gli esperti vedono ogni giorno…

Parlando di chi dovrebbe normare questi aspetti…

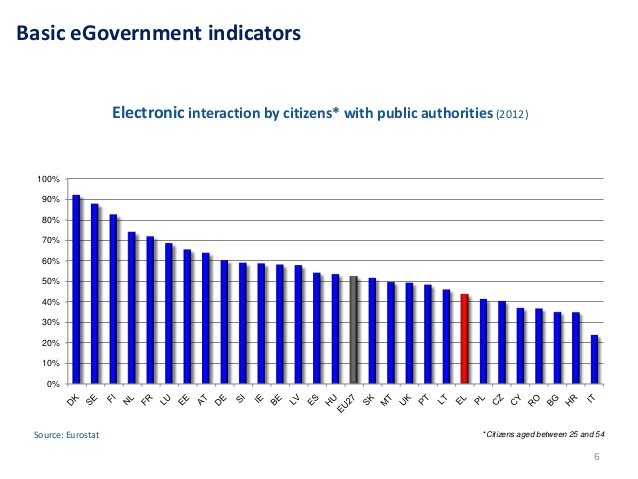

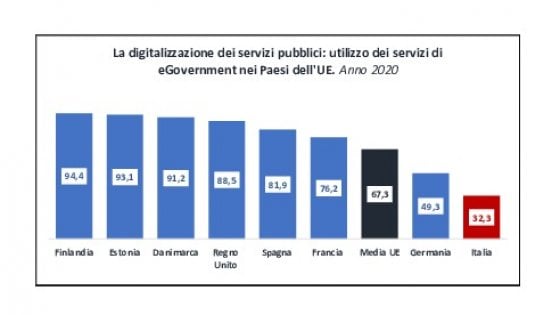

La transizione digitale della pubblica amministrazione si parla addosso da 25 anni. Ma ci sono voluti 12 mesi di Covid per riuscire a fare ciò che si doveva fare nel 1998. Bene, ora mancano solo 20 anni di arretratezza.

Un paese che si spaccia tra le prime 10 potenze mondiali, mentre in realtà l’unica infrastruttura che abbiamo è fatta di rame e fibra.

Il polso della sicurezza informatica: schema piatto

Quindi ben vengano gli esperti, i libri e le procedure, nuove esperienze e argomentazioni, università e ministeri di innovazione tecnologica. Non bisogna però dimenticare il punto chiave. Ancora nessuno ha aperto il vaso di Pandora della vera entità delle aziende violate. Nessuno ha ancora il polso dei protocolli privacy continuamente abusati. Il diritto di ciascuno di non vedersi venduti i propri dati per una semplice registrazione di utenza è un miraggio lontano. Oggi putroppo avviene continuamente questo. Per poter leggere la bolletta di casa, cercare un lavoro, iscriversi ad un ente, un gruppo di lavoro o ad una associazione.

A nulla vale il know-how del saper fare bene una cosa, se nessuno la implementa. Non cresceremo mai nella tecnologia se continuiamo a inseguire, peraltro male. Come massima esemplificazione potremmo prendere per buona la recente notizia del nuovo team della task force di cyber security italiana. Dove poi si scopre che neppure le aziende di cybersecurity proteggono i propri dati.

Ma perché tutto questo? Perché non c’è consapevolezza.

Ben vengano anche le violazioni, i databreach, i ransomware, i cryptoworm, i vari DDoS sulle falle informatiche più disparate. Tutti con relativi furti di dati, account e password. Sono degli strumenti perfetti per far comprendere il rischio della sicurezza informatica alle persone. Il problema è che il più delle volte è l’utente stesso a pagare in prima persona tutti i disagi. Al massimo, una multinazionale con trimestri miliardari pagherà una multarella che ripiana con mezza giornata di fatturato, e via. Gli azionisti percepiranno comunque utili e tutto ritornerà come prima in zero virgola uno secondi netti.

Questo vizio di addossare la colpa a fantomatici hacker…

La colpa non è di certo degli hacker

Quanto valgono il tuo username e password?

Poco. Circa € 0,00033.

Ma moltiplicati per 360 milioni fanno € 120.000.

Ecco, questa è la differenza sostanziale tra hacker e kracker, che il mondo e la stampa si ostinano a non capire.

Un hacker capita sul sito incriminato per usufruire di un servizio, rileva la falla, il buco di sicurezza, il baco software, capisce come ovviare e lo segnala al supporto tecnico completo della soluzione per ripristinare l’operatività a norma.

Il kracker, forse probabilmente all’altro capo del servizio di assistenza, magari dipendente della stessa azienda, capisce che può farci un po’ di soldi. Perciò, prima ruba tutti i dati anagrafici dei clienti dell’azienda, poi denuncia la falla. Magari verrà anche promosso, visto che “ha trovato” il problema e contemporaneamente anche la soluzione.

Chi ci rimette siamo noi, che, senza sapere il perché, da domani avremo la casella email/sms intasata di spam e truffe di ogni tipo.

Licenziate i kracker, sguinzagliate gli hacker!

Sottobosco silenzioso

Abbiamo idea di quante realtà in Italia, aziende ed enti pubblici, subiscono quotidianamente un attacco informatico?

Sappiamo quante di queste hanno subito truffe, furti di dati o intromissioni gravi?

Nessuna vero?

Strano perché nel resto del mondo succede praticamente ogni giorno in più società, mentre in Italia sembra di no.

Sembra che non se ne accorgano o, se succede, comunque non si sa nulla di questa inefficienza perché difficilmente si fa denuncia. Anche per non incorrere nelle sanzioni previste, nel licenziamento del responsabile, ecc.

Escono invece alla ribalta casi eclatanti in altri paesi, che producono giurisprudenza. Solo perché magari vanno in tribunale e/o qualche manager responsabile, per tutelarsi, denuncia il fatto alla pubblica sicurezza. Di conseguenza si diffonde la notizia ai media, giornali e TV. Così facendo si distribuisce consapevolezza, utile ad altre aziende a difendersi per tempo.

La rete è democratica, basta porsi in ascolto e tutte le conversazioni vengono ascoltate.

Nella vita reale posso ascoltare parte della tua conversazione mentre ci incrociamo. Nella rete è diverso: posso ascoltarti sempre, da quando esci di casa fino a quando rientri e probabilmente anche dopo, se non hai alcun protocollo di sicurezza informatica attivato.

In questo paese -visto il livello del software a cui siamo abituati- molte informazioni passano in chiaro. Siamo ad un livello informatico immutato da 25 anni a questa parte, nel contempo è esplosa la presenza di realtà importanti sulla rete.

Se avete aziende con delle responsabilità verso gli utenti, oppure dei segreti industriali da mantenere, non fidatevi mai di un solo consulente informatico, soprattutto se esterno alla vostra attività. Preoccupatevi di verificare costantemente la realtà della vostra rete con un esperto di sicurezza, è di vitale importanza.

Perché il kracker, proprio in questo istante, sta scaricando migliaia di username e password dall’ennesimo sito per lanciare nuove truffe via spam.

Quindi, mentre gli hacker cercano di migliorare il mondo, cosa avviene in realtà in questo contesto?

Incalzati dall’ignoranza diffusa dei media, tutti il cittadini del web si accaniscono ingiustamente contro la figura dell’hacker. Accusandolo di qualunque misfatto avvenga sulla rete, spesso senza neanche accertare sul dizionario di riferimento il reale significato del termine hacker e comunque l’effettiva colpevolezza.

Dal termine Hacker su Wikipedia: « Dal punto di vista informatico, non è da confondere con i cracker, o pirati informatici, il cui scopo è prettamente violare e danneggiare un sistema, cui si riferisce impropriamente il mondo giornalistico con il termine hacker. Sebbene strettamente collegato al concetto vi sia il fenomeno dell’hacking, la maggioranza degli hacker preferisce utilizzare il termine cracker – qualcuno che volontariamente decide di violare un sistema informatico per rubarne o manomettere dei dati – per indicare quegli hacker che abusino delle proprie capacità. »

I media ignoranti

Fate caso a una certa stampa che pubblica i soliti titoli clickbait, come l’immagine qui rappresentata, esempio reale di parole senza senso. Se fino a ieri la colpa era degli hacker, come mai oggi sono diventati malvagi?

Questa pagina non la troverete più, neppure negli archivi internet, perché è servita per il suo scopo temporaneo quindi svanire per sempre nel nulla.

Il rischio di continuare ad ignorare la questione

Il problema è che, in alcuni casi, se le cose vanno bene ci si dimentica subito della sicurezza informatica. Molto spesso ad un imprenditore, un amministratore delegato, un ceo, un direttore, a questi serve la perdita di dati per capire che ciò è possibile. Comunque non è detto che imparino alla prima. Sempre nella speranza che questo nel futuro cambi, anche perché le aziende iniziano a fallire per problemi di sicurezza informatica, e quando questo accade al vicino di casa, al dirimpettaio, i paradigmi cambiano in fretta.

Colpa dell’informazione, un’altra falla nel “sistema Italia”

Vogliamo parlare dell’informazione? Degli strafalcioni dei giornalisti e delle emerite minchiate che trasmettono sui media? In ambito tecnologico è ormai assodato: ogni articolo di giornale o porzione di TG sull’argomento, contiene una fonte inesauribile di inconcludenti falsità. Per esempio, ancora oggi nel 2021, si addebita all’hacker l’intrusione, quando ormai anche i sassi sono a conoscenza delle differenze tra hacker e kracker.

Divulgare e informare è una responsabilità importante. Cattivi maestri e consiglieri producono i risultati di cui abbiamo l’esempio quotidiano. Questa situazione è figlia di un mondo appositamente disinformato ed ignorante. Gente utile ad altri scopi, principalmente elettorali. Un popolo ignorante non fa domande, non si scompone e si affida alla fede.

Quindi il problema principale è assenza di consapevolezza, che di riflesso genera superficialità.

Non mancano le best practices, ma…

Le Italian best practices, strano ma vero, esistono. Sono molte le aziende, e qualche ente, che hanno strutturato la propria tecnologia in modo da essere quantomeno inattaccabile. Sia con l’infrastruttura che con le procedure. Anche se sono rarità del mondo informatico esistono e sono floride. Ma parlare di loro servirebbe a poco, soprattutto se non si risolvono i problemi fondamentali della realtà che le circondano. A poco serve che l’azienda X sia a posto, quando l’azienda Y, a cui vengono consegnati i dati di contabilità per l’emissione delle buste paga, ha un sistema obsoleto. Idem quando questi dati vengono poi inoltrati ad una banca la cui struttura è basata su sistemi anni ’90… tranne il sito e l’home banking che invece sono strafighi di ultima generazione.

La network security, ovvero partire dalla sicurezza informatica delle reti

Questo è ciò con cui ci si scontra ogni giorno, visto che i responsabili della network security vendono infrastrutture composte di prodotti e servizi alle aziende. Però dei guai che combinano i loro clienti e i relativi dipendenti non si può parlare, perché si rischia la querela. A fare la figura dei polli nessuno ci sta, e la vendetta come la distruzione di una carriera sono dietro l’angolo. Ci sarebbero racconti di centinaia di aziende da far rizzare i capelli, dove il concetto di vergogna è non pervenuto, ma non si possono raccontare, tantomeno il giornalismo ne verrà mai a conoscenza.

La sanità è un tema chiave di una cultura, torniamoci un attimo con un esempio abbastanza allarmante di sicurezza informatica

A che servirebbe parlare di best practices se poi —come è successo allo scrivente— vi ritrovate nella sala d’aspetto di un ambulatorio del vostro ospedale. Casualmente con un computer e un cavo di rete, visto che successivamente sarei dovuto andare da un cliente. Inserendo il cavo in una presa di rete, lì dietro la mia sedia, quasi per gioco e per curiosità mi sono ritrovato collegato alla rete, con accessibilità quasi totale a database, server e workstation della rete ospedaliera. Usando un Wireshark avrei potuto analizzare tutto il traffico di rete e cercare i vari PASSW o comunque bloccare qualche server con il suo IP e vedere le richieste di ri-autenticazione sulla mia porta.

Approssimazione al costo di un caffè. Conosco bene questa tematica della sicurezza informatica, è stata per buona parte della mia carriera proprio il mio specifico lavoro: difendere le reti ed i programmi che faccio, dagli idioti e dai malintenzionati.

Prima di tutto non si lascia un cavo attaccato ad una presa che non lampeggia nello switch. Si staccano tutti quelli spenti e se il giorno dopo qualcuno lamenta assenza di rete si fa presto a riattaccare il cavo relativo. Se non hai mappatura della rete: cambia mestiere. I cavi li attacca solo il sistemista, non il manutentore e neppure il titolare il presidente o chicazzé, tantomeno l’utente stesso. Aspetti che vengo a riattaccarlo e paghi la chiamata… e si, adesso aspetti mezza giornata senza rete. Nessuno deve aver accesso a switch e firewall, pena mani mozzate… ops, sta parlando il BOFH, scusate mi sono lasciato prendere la mano.

Sicurezza informatica: è così che andrebbe fatto

Questo fa parte della sicurezza informatica. Ma è così che in Italia non si fa. Perché si facesse così non lavorerebbe nessuno. Eppure fuori dai nostri confini un po’ tutti la prendono molto più seriamente e soprattutto il lavoro delle persone è quantomeno rispettato.

Esempi mediani di sicurezza informatica in Italia

L’imprenditore medio, invece della sicurezza informatica, chiede di; mettere sotto controllo i telefoni dei dipendenti o di tracciare la loro posizione geografica; spiare i loro computer; leggere le chat nei loro cellulari; mettere delle videocamere; altre amenità sul genere.

Anche quando il dipendente è in azienda non è così facile inserire delle telecamere, perché servono autorizzazioni e qualità di ripresa. Costi che poi l’imprenditore non vuole “subire”, ma vorrebbe far subire “gratis” ai suoi dipendenti una schiavitù, o prigionia che dir si voglia.

Per alcuni la sicurezza informatica è questo, vedi come stona?

Sicurezza informatica illegale, siamo al paradosso, ma è così, lo fanno continuamente

Come fare a spiegare al medio utente che mettere sotto controllo un telefono in Italia, non è così semplice come fanno vedere nei film? Come spiegare che se pure sia fatto illegalmente è sempre un reato perseguibile dalla legge? Sarà possibile illustrare che esiste una norma precisa a riguardo? Come fare per far leggere la Costituzione agli italiani in maniera corretta e non con pagliacciate TV o minchiata da programmi giornalistici, dove si afferma che il nostro paese è qualcosa, quando in realtà in Costituzione è scritto ben altro? Purtroppo i danni sociali sono stati creati ad arte da chi continua a parlare ed avere credito giornalistico o da influencer social.

La normativa dicevamo è affidata ad una autority, ma nel caso della piccola azienda?

In questi casi si deve invocare il super mega avvocato, esperto di questioni tematiche afferenti l’informatica. Un personaggio alquanto losco, sempre dedito sui libri ad aggiornarsi, pertanto goffo nei movimenti, fronte corrugata, occhiali spessi, abiti poco comodi in trasferta. Esperto di diritto d’autore, di sicurezza informatica, una branca della legislazione oscura e illusoria, che contempla antichi codici del diritto romano, misti a nuovi supplizi provenienti dall’università MIT di Boston e ad altri sottaciuti nell’ateneo di Berkeley della California. Per inciso quest’ultimo è il loro luogo mistico per eccellenza, dove vengono sepolti alla fine della loro esistenza e dove vanno a passare la vecchiaia. I suoi amici sono giudici cautelari dei minori, secondini, delinquenti seriali e kracker benevolenti.

Scusa.

Come si dice, dal serio al faceto.

Ora torniamo nel binario, pronti… via.

Case History

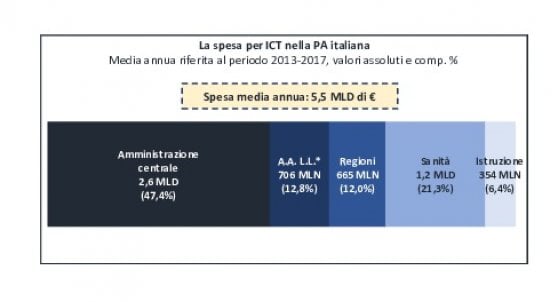

La digitalizzazione della pubblica amministrazione in Italia è a livelli critici tali da essere diventata una mangiatoia, trattata alla stregua dei soliti bandi pubblici e della corruzione che ha caratterizzato per anni la nostra storia.

Altrimenti non si spiegherebbero i risultati che siamo abituati a vedere nel nostro paese. Vi ricordate il macello in tempo di lockdown con il sito di INPS? Ebbene, abbiamo speso qualcosa oltre i 560 milioni di euro in 10 anni per avere questi risultati: non era neppure la prima volta, ma neanche si può dire che non fosse prevedibile la cosa.

Saperlo cambia la prospettiva.

Esistono migliaia di casistiche accertate in Italia relative a frodi informatiche, disponibili presso le procure, nelle statistiche europee e nei media nazionali. La polizia postale, i carabinieri, la polizia di stato, purtroppo hanno il potere di un guardiacaccia in un campo di football. Per la maggiore sono truffe via email, presso siti scam dei noti social, raggiri via chat e su aree di compravendita.

Le fonti di sicurezza informatica per proteggersi?

Ecco, il ridicolo è che sono anch’esse all’estero. Per paura, per incuria, per i sottaciuti risvolti.

Di contro, rispetto ai reati informatici alle persone, non esiste un numero accertato di furti di dati. Di compromissioni della sicurezza informatica nelle aziende non vi è traccia alcuna. Nemmeno un database aggiornato e condiviso tra aziende, in cui riferirsi per proteggere la propria attività da nuovi tentativi di accesso non autorizzato, falle di sicurezza dei dispositivi, ecc.. Proprio perché questa parte è totalmente delegata ai CED e agli amministratori sistemisti, che molto probabilmente risiedono in aziende private esterne, della cui comprovata affidabilità si sa ben poco a parte qualche certificazione disponibile.

Questo a meno di non far parte di consolidati gruppi privati creati appositamente per lo scambio di queste specifiche informazioni. Inoltre non è disponibile tutta quella gamma di violazioni eseguite dai titolari e dai dipendenti stessi: dal furto di dati protetti da brevetti alle violazioni degli NDA e tutta la sequela di reati terzi perseguibili solo con adeguate conoscenze informatiche e legislative.

Compriamo all’estero software e sicurezza informatica

Tutto è delegato ai ben noti database antivirus, alle listing blacklist e whitelist, ai servizi antispam… sorpresa, tutto materiale fatto di servizi venduti dall’estero, a meno che non usiate solo Linux e Unix.

Il perché sia così è chiaro, palese, lampante. Ve l’immaginate se la vostra azienda oggi fosse compromessa e domani il quotidiano avesse già scritto l’articolo?

A parte lo sputtanamento mediatico e il calo di redditività, su quella VDSL domani ci sarebbero 10 mila “utenti” in più a curiosare, come vecchietti intorno ad un cantiere.

In Italalandia ci vuole una settimana per ricominciare [perché domani non si può stare fermi!]

Però, ripeto, all’estero sono molto, ma molto, più capaci. Anche in questo. Quando uno sbaglia, prima lo sputtanano, poi si dimette. Da noi li eleggono a qualche carica, diventano presidenti di qualcosa e continuano a far danni sempre più grandi.

Views: 82

Pingback: Criptovalute: una guida consapevole al bitcoin e alle altre criptomonete